狙击空投「羊毛党」:如何用 AI 技术揪出 90% 的女巫地址?

撰文:Nicky,Foresight News

本文基于《Detecting Sybil Addresses in Blockchain Airdrops: A Subgraph-based Feature Propagation and Fusion Approach》论文内容编译整理

近日币安风控部门联合 Zand AI 部门与 ZEROBASE 共同发布了一篇关于女巫攻击的论文,为帮助读者快速了解论文核心内容,笔者在研读论文后总结出以下关于该论文的核心内容。

在加密货币空投活动中,总有一群特殊玩家在阴影中运作。他们并非普通用户,而是利用自动化脚本批量创建数百甚至数千个虚假地址 — 这就是臭名昭著的「女巫地址」。这些地址像寄生虫般吸附在 Starknet、LayerZero 等知名项目的空投活动中。它们蚕食项目方预算,稀释真实用户奖励,更破坏区块链公平性的根基。

面对这场持续的技术猫鼠游戏,币安风控团队联合学术机构开发出一套名为「基于子图的 lightGBM」的 AI 检测系统,在真实数据测试中识别准确率达 90%。

女巫地址的三张「身份证」为什么这些作弊地址能被精准锁定?研究团队通过分析 193,701 个真实地址(其中 23,240 个被确认为女巫地址)的交易记录,发现它们必然留下三类行为痕迹:

时间指纹是首要破绽。女巫地址的操作具有诡异的「精准卡点」特性:从首次接收燃料费(gas fee)、完成第一笔交易到参与空投活动,这些关键步骤通常在极短时间内密集完成。相比之下,真实用户的操作时间分布是随机的,毕竟没人会为领一次空投专门创建地址,用完立刻废弃。

资金轨迹则暴露了经济动机。这些地址的余额永远维持在「够用就好」的状态:略高于空投门槛的最低金额(节省资金成本),一旦收到奖励便火速转出。更明显的是,它们批量操作时转账金额呈现高度一致性,不像真实用户交易存在自然波动。

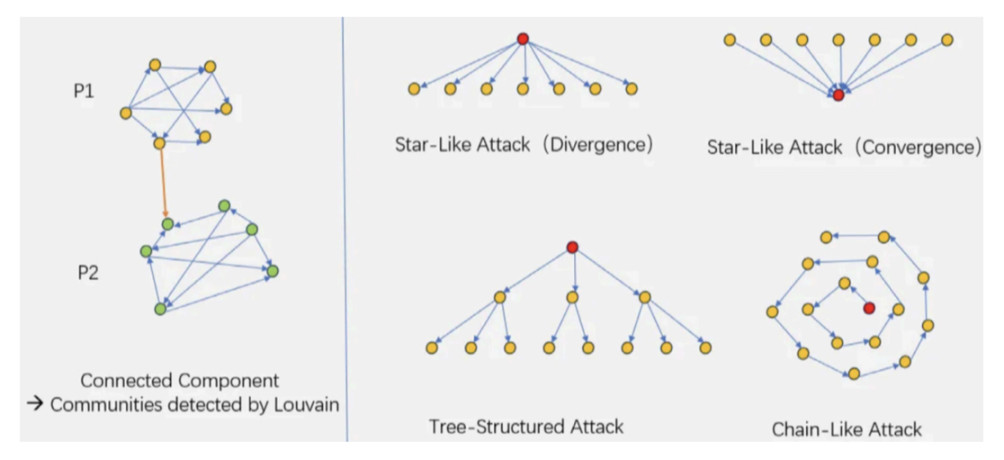

关系网络成为终极证据。通过构建交易图谱,团队观察到三种典型拓扑结构:

-

星型网络:一个「指挥中心」向数十个子地址分发资金。

-

链式结构:资金像接力棒在地址间线性传递伪造活跃记录。

-

树状扩散:利用多层分支结构企图规避检测。

这些模式暴露了程序化操作的协同性,也是传统检测手段最难模仿的特征。

两层关系网:AI 侦探的破案工具追踪整个区块链的交易数据如同大海捞针。该研究团队采用两层交易子图模型 — 就像侦探调查时,不仅看目标人物(地址 A),还查他的直接联系人(给 A 转账的地址、A 转账过的地址)以及这些联系人的关联方(二级关系)。

更重要的是独创的「特征融合技术」:系统将邻居地址的行为特征聚合成目标地址的「行为档案」。例如统计某个地址所有关联方转出金额的最小值、最大值、平均值、波动幅度,形成描述资金流动规律的复合指标;或是计算邻居们的入度出度(关联地址数量)判断网络密度。这种设计让系统在分析超 580 万笔交易时仍保持高效性,避免了传统方法追踪全网数据的计算灾难。

本文地址: - 蜂鸟财经

免责声明:本文仅代表作者本人观点,与蜂鸟财经立场无关。本站所有内容不构成投资建议,币市有风险、投资请慎重。